Reading Time: 1 minutes

ύγΗήΒΧήΓΥήΒΥήΓΥήΒτήΒκήΒψήΑΓίΚΞίδηήΒΜήΓΚAzure Active DirectoryήΒχήΓ│ήΔσήΔιήΓΤόΜΖί╜ΥήΒΩήΒοήΒΕήΓΜίδ╜ϊ║ΧήΒπήΒβήΑΓ

ίΚΞίδηήΑΒAzure Active Directory (Azure AD) ήΓΤίΙσύΦρήΒβήΓΜήΒΥήΒρήΒπήΑΒήΒζήΓΝήΒηήΓΝήΒχήΓψήΔσήΓοήΔΚήΓ╡ήΔ╝ήΔΥήΓ╣ήΒτήΓλήΓψήΓ╗ήΓ╣ήΒβήΓΜήΒθήΒ│ήΒτήΔοήΔ╝ήΓ╢ήΔ╝ίΡΞήΔ╗ήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤίΖξίΛδήΒΩήΒςήΒΠήΒοήΓΓήΓΙήΒΠήΒςήΓΜήΑΒήΒρήΒΕήΒΗϋσ▒ήΓΤήΒΩήΒ╛ήΒΩήΒθήΑΓήΒΥήΒχήΓΙήΒΗήΒςϊ╗Χύ╡ΕήΒ┐ήΓΤήΑΝήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΑΞήΒρίΣ╝ήΒ│ήΒ╛ήΒβήΒΝήΑΒϊ╗ΛίδηήΒψήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΓΤϋκΝήΒΗήΒΥήΒρήΒΝήΓ╗ήΓφήΔξήΔςήΔΗήΓμήΒτϊ╕ΟήΒΙήΓΜί╜▒ώθ┐ήΒτήΒνήΒΕήΒοήΒΛϋσ▒ήΒΩήΒ╛ήΒβήΑΓ

ήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΒψ1ίδηήΒχήΔοήΔ╝ήΓ╢ήΔ╝ίΡΞήΔ╗ήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΒχίΖξίΛδόΥΞϊ╜εήΒπήΒσήΒΥήΒτήΒπήΓΓήΓλήΓψήΓ╗ήΓ╣ήΒπήΒΞήΓΜϊ╗Χύ╡ΕήΒ┐ήΒπήΒβήΑΓήΒζήΒχήΒθήΓΒήΑΒίΙσύΦρϋΑΖίΒ┤ (ήΔοήΔ╝ήΓ╢ήΔ╝) ήΒΜήΓΚϋοΜήΓΝήΒ░ήΑΒήΔΨήΔσήΓοήΓ╢ήΔ╝ήΒπήΔοήΔ╝ήΓ╢ήΔ╝ίΡΞήΔ╗ήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΒΝήΓφήΔμήΔΔήΓ╖ήΔξήΒΧήΓΝήΒοήΒΕήΓΜήΒχήΒρήΑΒAzure ADήΓΤϊ╜┐ήΒμήΒοήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΒΩήΒοήΒΕήΓΜήΒχήΒψήΑΒήΒσήΒκήΓΚήΓΓίΡΝήΒαήΒτϋοΜήΒΙήΒ╛ήΒβήΑΓήΒζήΒχήΒθήΓΒήΑΒAzure ADήΒχίΙσύΦρήΓΤύν╛ίΗΖήΒπόνεϋρΟήΒβήΓΜήΒρήΒΞήΒψήΑΝήΓΠήΒΨήΓΠήΒΨAzure ADήΓΤίΙσύΦρήΒβήΓΜήΔκήΔςήΔΔήΔΙήΒΝήΒΓήΓΜήΒχήΒΜΎ╝θήΑΞήΒρήΒΕήΒΗϋφ░ϋτΨήΓΓήΒΓήΓΜήΒπήΒΩήΓΘήΒΗήΑΓ

ήΒΥήΒχϋ│ςίΧΠήΒτίψ╛ήΒβήΓΜήΑΒήΓ╗ήΓφήΔξήΔςήΔΗήΓμώζλήΒΜήΓΚϋοΜήΒθύφΦήΒΙήΒψήΑΝήΒ╛ήΒμήΒθήΒΠώΒΧήΒΕήΒ╛ήΒβήΑΞήΑΓ

ήΒΥήΒχήΒΥήΒρήΓΤύΡΗϋπμήΒβήΓΜήΒθήΓΒήΒτήΑΒAzure ADήΒχήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΒχϊ╗Χύ╡ΕήΒ┐ήΒτήΒνήΒΕήΒοϋπμϋςυήΒΩήΒςήΒΝήΓΚήΑΒύλ║ϋςΞήΒΩήΒοήΒΕήΒΠήΒΥήΒρήΒτήΒΩήΒ╛ήΒΩήΓΘήΒΗήΑΓ

Azure ADήΒπήΒψήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΒχήΒθήΓΒήΒτόυκήΒχ2ήΒνήΒχήΔΗήΓψήΔΟήΔφήΓ╕ήΔ╝ήΓΤίΙσύΦρήΒΩήΒοήΒΕήΒ╛ήΒβήΑΓ

1Ύ╝Ο OpenID Connect, OAuth 2.0, SAML ήΒςήΒσήΒχήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ύΦρήΔΩήΔφήΔΙήΓ│ήΔτήΓΤίΙσύΦρήΒΩήΒοήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΓΤίχθύΠ╛

2Ύ╝Ο Azure ADήΒτήΓλήΓψήΓ╗ήΓ╣ήΒβήΓΜήΓψήΔσήΓοήΔΚήΓ╡ήΔ╝ήΔΥήΓ╣ήΒχήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤήΓφήΔμήΔΔήΓ╖ήΔξήΒΩήΑΒήΓλήΓψήΓ╗ήΓ╣όβΓήΒτήΓφήΔμήΔΔήΓ╖ήΔξήΒΧήΓΝήΒθήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤίΙσύΦρήΒΩήΒοήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΓΤίχθύΠ╛

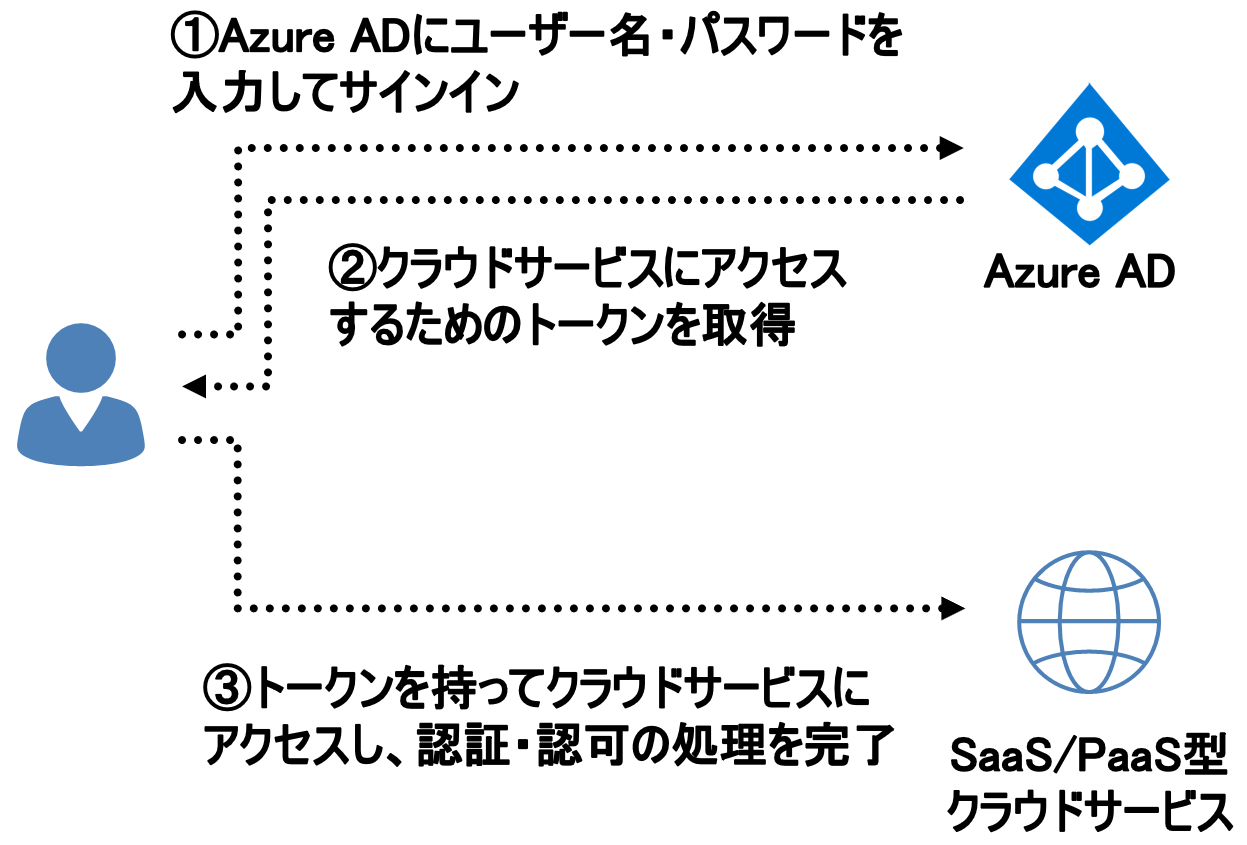

1. ήΒχόΨ╣ό│ΧήΒψήΓψήΔσήΓοήΔΚήΓ╡ήΔ╝ήΔΥήΓ╣ήΒτήΓλήΓψήΓ╗ήΓ╣ήΒβήΓΜήΒχήΒτήΑΒήΒζήΓΓήΒζήΓΓήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤϊ╜┐ήΒΕήΒ╛ήΒδήΓΥήΑΓAzure ADήΒπήΔοήΔ╝ήΓ╢ήΔ╝ίΡΞήΒρήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤϊ╜┐ήΒμήΒοϋςΞϋρ╝ήΓΤϋκΝήΒΗήΒρήΑΒϋςΞϋρ╝όβΓήΒχόΔΖίι▒ήΓΤήΓΓήΒρήΒτήΒζήΓΝήΒηήΓΝήΒχήΓψήΔσήΓοήΔΚήΓ╡ήΔ╝ήΔΥήΓ╣ήΒτήΓλήΓψήΓ╗ήΓ╣ήΒβήΓΜήΒθήΓΒήΒχήΔΙήΔ╝ήΓψήΔ│ήΒρίΣ╝ήΒ░ήΓΝήΓΜόΔΖίι▒ήΓΤύβ║ϋκΝήΒΩήΒ╛ήΒβήΑΓήΒζήΒΩήΒοήΑΒήΔοήΔ╝ήΓ╢ήΔ╝ήΒψήΔΙήΔ╝ήΓψήΔ│ήΓΤόΝΒήΒμήΒοήΓψήΔσήΓοήΔΚήΓ╡ήΔ╝ήΔΥήΓ╣ήΒτήΓλήΓψήΓ╗ήΓ╣ήΒβήΓΜήΒρήΑΒϋς░ήΒΝήΓλήΓψήΓ╗ήΓ╣ήΒΩήΒθήΒΜήΒρήΒΕήΒΗήΒΥήΒρήΓΤϋφαίΙξήΒΩήΑΒήΓλήΓψήΓ╗ήΓ╣ήΓΤϋρ▒ίΠψήΒΩήΒ╛ήΒβήΑΓ

ήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΒχήΔΩήΔφήΔΙήΓ│ήΔτήΒτήΓΙήΒμήΒοίΘούΡΗήΒχό╡ΒήΓΝήΒψύΧ░ήΒςήΓΛήΒ╛ήΒβήΒΝήΑΒίνπήΒ╛ήΒΜήΒτήΒψϊ╕ΛήΒχίδ│ήΒχήΓΙήΒΗήΒςίΘούΡΗήΒπήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΓΤίχθύΠ╛ήΒΩήΒ╛ήΒβήΑΓήΒΥήΒχήΒΥήΒρήΒΜήΓΚήΓΓήΓΠήΒΜήΓΜήΓΙήΒΗήΒτήΓψήΔσήΓοήΔΚήΓ╡ήΔ╝ήΔΥήΓ╣ήΒτήΒψήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤήΒ╛ήΒμήΒθήΒΠώΑΒϊ┐κήΒΩήΒοήΒΕήΒςήΒΕήΒχήΒπήΑΒήΔΨήΔσήΓοήΓ╢ήΔ╝ήΒτήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤήΓφήΔμήΔΔήΓ╖ήΔξήΒβήΓΜίι┤ίΡΙήΒτόψΦήΒ╣ήΒοίχΚίΖρήΒςήΓλήΓψήΓ╗ήΓ╣ήΒΝίχθύΠ╛ήΒπήΒΞήΓΜήΒΥήΒρήΒΝήΓΠήΒΜήΓΛήΒ╛ήΒβήΑΓ

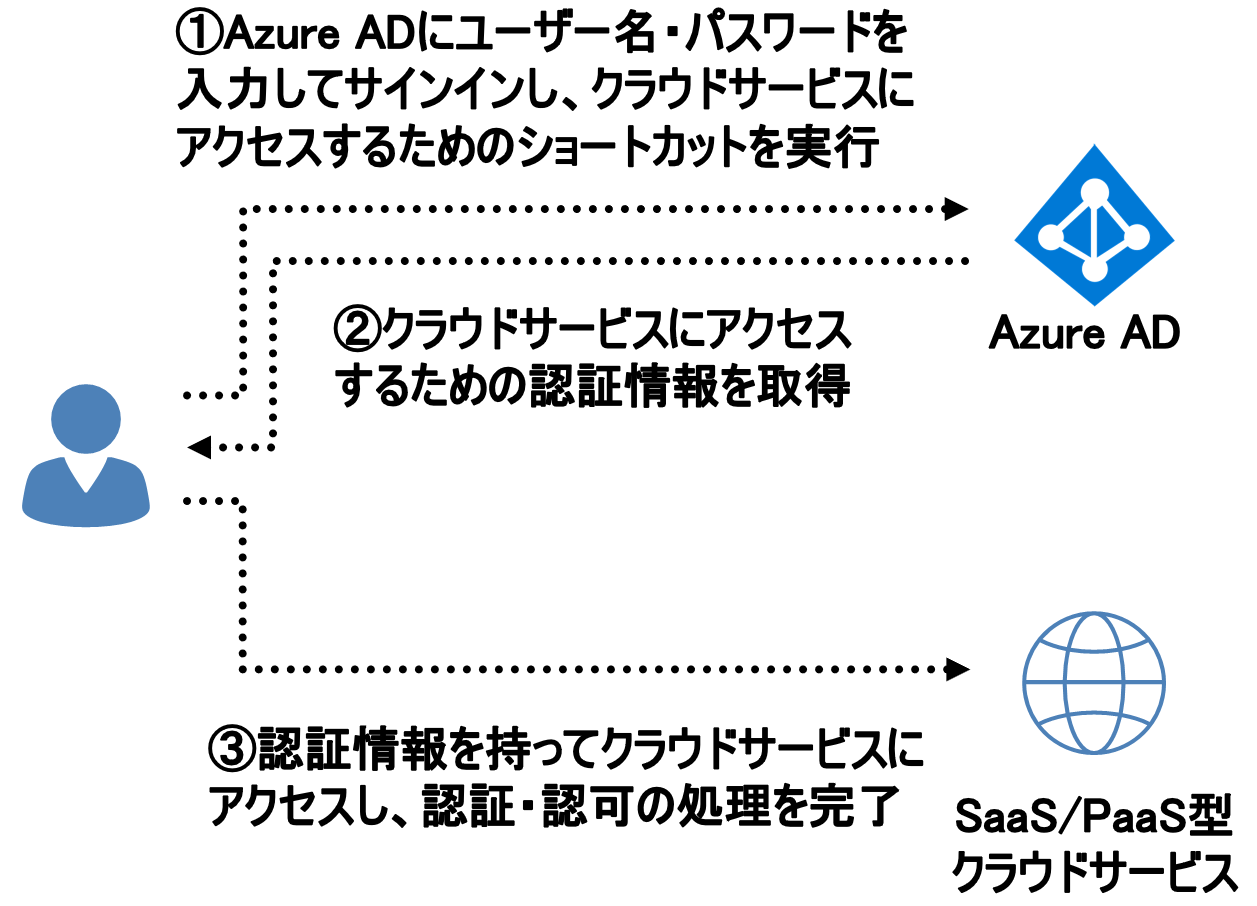

ϊ╕ΑόΨ╣ήΑΒήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ύΦρήΔΩήΔφήΔΙήΓ│ήΔτήΒψAzure ADήΒιήΒΣήΒπήΒςήΒΠήΑΒήΓλήΓψήΓ╗ήΓ╣ίΖΙήΒρήΒςήΓΜήΓψήΔσήΓοήΔΚήΓ╡ήΔ╝ήΔΥήΓ╣ήΒπήΓΓήΓ╡ήΔζήΔ╝ήΔΙήΒΩήΒοήΒΕήΓΜί┐ΖϋοΒήΒΝήΒΓήΓΛήΒ╛ήΒβήΑΓόχΜί┐╡ήΒςήΒΝήΓΚήΑΒϊ╕ΨήΒχϊ╕φήΒχήΒβήΒ╣ήΒοήΒχήΓψήΔσήΓοήΔΚήΓ╡ήΔ╝ήΔΥήΓ╣ήΒπήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΔΩήΔφήΔΙήΓ│ήΔτήΒΝίΙσύΦρήΒπήΒΞήΓΜήΓΠήΒΣήΒπήΒςήΒΕήΒχήΒπήΑΒήΒζήΒχίι┤ίΡΙήΒτήΒψ2Ύ╝ΟήΒχόΨ╣ό│ΧήΒχAzure ADήΒτήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤήΓφήΔμήΔΔήΓ╖ήΔξήΒβήΓΜόΨ╣ό│ΧήΓΤίΙσύΦρήΒΩήΒ╛ήΒβήΑΓ

Azure ADήΒτήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤήΓφήΔμήΔΔήΓ╖ήΔξήΒβήΓΜόΨ╣ό│ΧήΒψήΑΒήΔοήΔ╝ήΓ╢ήΔ╝ήΒΝήΓψήΔσήΓοήΔΚήΓ╡ήΔ╝ήΔΥήΓ╣ήΒτήΓλήΓψήΓ╗ήΓ╣ήΒβήΓΜήΓ┐ήΓνήΔθήΔ│ήΓ░ήΒπϋΘςίΜΧύγΕήΒτAzure ADήΒΜήΓΚήΓψήΔσήΓοήΔΚήΓ╡ήΔ╝ήΔΥήΓ╣ήΒτήΔΣήΓ╣ήΔψήΔ╝ήΔΚ (ϋςΞϋρ╝όΔΖίι▒) ήΓΤόΠΡύν║ήΒβήΓΜ (ϊ╕Μίδ│έΣκήΒΜήΓΚέΣλήΒχώΔρίΙΗ) ήΒΥήΒρήΒπήΑΒήΔοήΔ╝ήΓ╢ήΔ╝ήΒΝήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤίΖξίΛδήΒβήΓΜί┐ΖϋοΒήΒΝήΒςήΒΕήΑΒήΒρήΒΕήΒΗήΓΓήΒχήΒπήΒβήΑΓ

ήΒΥήΒχήΓΙήΒΗήΒςϋσ▒ήΓΤήΒβήΓΜήΒρήΑΒήΑΝήΒςήΓΥήΒιήΑΒύ╡Ρί▒ΑήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤήΓφήΔμήΔΔήΓ╖ήΔξήΒβήΓΜήΒχήΒΜήΑΞήΒρόΑζήΒΗήΒΜήΓΓήΒΩήΓΝήΒ╛ήΒδήΓΥήΑΓήΒΩήΒΜήΒΩήΑΒήΔΨήΔσήΓοήΓ╢ήΔ╝ήΒτήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤήΓφήΔμήΔΔήΓ╖ήΔξήΒβήΓΜήΒχήΒρήΑΒAzure ADήΒχήΔΘήΔ╝ήΓ┐ήΓ╗ήΔ│ήΓ┐ήΔ╝ήΒτήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤήΓφήΔμήΔΔήΓ╖ήΔξήΒβήΓΜήΒχήΒπήΒψήΑΒήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΒΝύδΩήΒ╛ήΓΝήΓΜύλ║ύΟΘήΒΝήΒ╛ήΒμήΒθήΒΠύΧ░ήΒςήΓΛήΒ╛ήΒβήΑΓϋΘςίΙΗήΒχήΓ│ήΔ│ήΔΦήΔξήΔ╝ήΓ┐ήΔ╝ήΒπήΔηήΔτήΓοήΓπήΓλήΒτόΕθόθΥήΒβήΓΝήΒ░ύ░κίΞαήΒτήΓφήΔμήΔΔήΓ╖ήΔξήΒΧήΓΝήΒθήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΒψύδΩήΒ╛ήΓΝήΒοήΒΩήΒ╛ήΒΕήΒ╛ήΒβήΒΝήΑΒAzure ADήΒχήΔΘήΔ╝ήΓ┐ήΓ╗ήΔ│ήΓ┐ήΔ╝ήΒρήΒςήΓΝήΒ░ήΑΒήΒζήΒΗήΒψήΒΕήΒΜήΒςήΒΕήΒπήΒΩήΓΘήΒΗήΑΓ

ήΓΓήΒΗήΒ▓ήΒρήΒνήΑΒAzure ADήΒχίΙσύΦρήΒτώΨλήΒβήΓΜϋφ░ϋτΨήΒπίΘ║ήΒοήΒΠήΓΜήΒχήΒψήΑΒήΑΝήΓ╣ήΔηήΔ╝ήΔΙήΔΧήΓσήΔ│ήΓΕήΓ┐ήΔΨήΔυήΔΔήΔΙήΒςήΒσήΒπίΙσύΦρίΠψϋΔ╜ήΒςήΔΣήΓ╣ήΔψήΔ╝ήΔΚύχκύΡΗήΓ╜ήΔΧήΔΙήΓΤϊ╜┐ήΒΙήΒ░ήΑΒήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΒψίχΚίΖρήΒτήΓφήΔμήΔΔήΓ╖ήΔξήΒπήΒΞήΓΜήΑΓήΒιήΒΜήΓΚAzure ADήΒψϋοΒήΓΚήΒςήΒΕήΒχήΒπήΒψΎ╝θήΑΞήΒρήΒΕήΒΗύΨΣίΧΠήΒπήΒβήΑΓ

ήΔΣήΓ╣ήΔψήΔ╝ήΔΚύχκύΡΗήΓ╜ήΔΧήΔΙήΓΤϊ╜┐ήΒΙήΒ░ήΑΒύλ║ήΒΜήΒτήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΒψίχΚίΖρήΒτήΓφήΔμήΔΔήΓ╖ήΔξήΒπήΒΞήΓΜήΒΜήΓΓήΒΩήΓΝήΒ╛ήΒδήΓΥήΑΓήΒΩήΒΜήΒΩήΑΒAzure ADήΒπήΒψήΑΒϋς░ήΒΝήΒΕήΒνήΑΒήΒσήΒΥήΒΜήΓΚήΓλήΓψήΓ╗ήΓ╣ήΒΩήΒθήΒΜΎ╝θήΒτήΒνήΒΕήΒοήΔφήΓ░ήΓΤίΠΟώδΗήΒΩήΒοήΒΕήΒ╛ήΒβήΑΓήΒζήΒχήΒθήΓΒήΑΒήΓψήΔσήΓοήΔΚήΓ╡ήΔ╝ήΔΥήΓ╣ήΒτήΒΕήΒνήΓλήΓψήΓ╗ήΓ╣ήΒΩήΒθήΒΜήΒτήΒνήΒΕήΒοϊ╕ΑίΖΔύγΕήΒτύλ║ϋςΞήΒπήΒΞήΓΜήΒρήΒΕήΒΗήΔκήΔςήΔΔήΔΙήΒΝήΒΓήΓΛήΒ╛ήΒβήΑΓϊ╝γύν╛ήΒχόΔΖίι▒ήΒτϋς░ήΒΝήΒΕήΒνήΓλήΓψήΓ╗ήΓ╣ήΒΜήΓΤόΛΛόΠκήΒΩήΒοήΒΛήΒΠήΒΥήΒρήΒψίνγήΒΠήΒχϊ╝γύν╛ήΒτήΒρήΒμήΒοώΘΞϋοΒήΒςήΒΥήΒρήΒπήΒΩήΓΘήΒΗήΑΓ

ϊ╗ξϊ╕ΛήΒχήΓΙήΒΗήΒτήΑΒAzure ADήΒπήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΓΤίχθύΠ╛ήΒβήΓΜήΒΥήΒρήΒψήΑΒίΞαύ┤ΦήΒτήΔΣήΓ╣ήΔψήΔ╝ήΔΚήΓΤήΔΨήΔσήΓοήΓ╢ήΔ╝ήΒτήΓφήΔμήΔΔήΓ╖ήΔξήΒβήΓΜίι┤ίΡΙήΒτόψΦήΒ╣ήΒοήΑΒώταήΒΕήΓ╗ήΓφήΔξήΔςήΔΗήΓμήΔυήΔβήΔτήΓΤήΓΓήΒθήΓΚήΒΩήΒ╛ήΒβήΑΓϊ╕ΑϋΙυύγΕήΒτήΓ╗ήΓφήΔξήΔςήΔΗήΓμήΒρϊ╜┐ήΒΕίΜζόΚΜήΒψόφμίΠΞίψ╛ήΒχώΨλϊ┐ΓήΒτήΒΓήΓΛήΑΒήΓ╗ήΓφήΔξήΔςήΔΗήΓμήΓΤί╝╖ίΝΨήΒβήΓΜήΒρϊ╜┐ήΒΕίΜζόΚΜήΒΝόΓςήΒΠήΒςήΓΜήΒρήΒΕήΓΠήΓΝήΒ╛ήΒβήΒΝήΑΒήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΒψήΓ╗ήΓφήΔξήΔςήΔΗήΓμήΒρϊ╜┐ήΒΕίΜζόΚΜήΒχϊ╕κόΨ╣ήΓΤίχθύΠ╛ήΒβήΓΜήΔΗήΓψήΔΟήΔφήΓ╕ήΔ╝ήΒςήΒχήΒπήΒβήΑΓ

ήΒΥήΒχήΓΙήΒΗήΒςήΔκήΔςήΔΔήΔΙήΓΤήΓΓήΒθήΓΚήΒΩήΒοήΒΠήΓΝήΓΜAzure ADήΒχίΖ╖ϊ╜ΥύγΕήΒςίΙσύΦρόΨ╣ό│ΧήΒτήΒνήΒΕήΒοήΑΒόυκίδηήΒΜήΓΚήΒψύ┤╣ϊ╗ΜήΒΩήΒ╛ήΒβήΑΓ

όιςί╝Πϊ╝γύν╛ήΓ╜ήΔΧήΓμήΓλήΔΞήΔΔήΔΙήΔψήΔ╝ήΓψόΚΑί▒ηήΑΓήΓνήΔ│ήΓ┐ήΔ╝ήΔΞήΔΔήΔΙήΓ╡ήΔ╝ήΔΥήΓ╣ήΔΩήΔφήΔΡήΓνήΔΑήΒπήΒχόξφίΜβύ╡ΝώρΥήΓΤύ╡ΝήΒοήΑΒ1997ί╣┤ήΓΙήΓΛήΔηήΓνήΓψήΔφήΓ╜ήΔΧήΔΙϋςΞίχγήΔΙήΔυήΔ╝ήΔΛήΔ╝ήΒρήΒΩήΒοήΓνήΔ│ήΔΧήΔσίθ║ύδνήΒτώΨλήΓΠήΓΜήΔΙήΔυήΔ╝ήΔΜήΔ│ήΓ░ίΖρϋΙυήΓΤόΜΖί╜ΥήΑΓAzure ADήΓΤϊ╕φί┐ΔήΒρήΒΩήΒθήΔΙήΔυήΔ╝ήΔΜήΔ│ήΓ░ήΒχύβ╗ίμΘήΓΕήΔΙήΔυήΔ╝ήΔΜήΔ│ήΓ░ήΓ│ήΔ╝ήΓ╣ήΒχώΨΜύβ║ήΒτί╛Υϊ║ΜήΒβήΓΜήΒιήΒΣήΒπήΒςήΒΠήΑΒήΔΨήΔφήΓ░ύφΚήΒχήΓ│ήΔθήΔξήΔΜήΔΗήΓμό┤╗ίΜΧήΓΓϋσΧϊ╛κήΒΧήΓΝήΑΒ2006ί╣┤ήΒΜήΓΚAzure AD/Active DirectoryήΒχίΙΗώΘΟήΒτήΒΛήΒΣήΓΜMicrosoft MVPήΓΤ12ί╣┤ώΑμύ╢γήΒπίΠΩϋ│ηήΒβήΓΜήΑΓ

ϊ╕╗ήΒςϋΣΩϊ╜εήΒτήΑΟήΒ▓ήΒρύδχήΒπήΓΠήΒΜήΓΜAzure Information ProtectionήΑΠ (όΩξύ╡ΝBP)ήΑΒήΑΟί╛╣ί║ΧόΦ╗ύΧξMCPίΧΠώκΝώδΗ Windows Server 2016ήΑΠ (ήΓνήΔ│ήΔΩήΔυήΓ╣ήΓ╕ήΔμήΔΣήΔ│)ήΑΒήΑΟήΒ▓ήΒρήΓΛόΔΖήΓ╖ήΓ╣ήΒχήΒθήΓΒήΒχWindows ServerώΑΗί╝ΧήΒΞήΔΘήΓ╢ήΓνήΔ│ήΔΣήΓ┐ήΔ╝ήΔ│ήΑΠ (ήΓρήΓψήΓ╣ήΔΛήΔυήΔΔήΓ╕) ήΒςήΒσήΑΓ

ήΓ╛ήΔ╝ήΔδήΔ╝ύν╛ίΥκήΒχήΒνήΒ╢ήΓΕήΒΞ

ήΒΥήΓΥήΒτήΒκήΒψήΑΒήΓ╛ήΔ╝ήΔδήΔ╝ήΓ╕ήΔμήΔΣήΔ│ήΒχίΚΞύΦ░ήΒπήΒβήΑΓϊ╗ΛίδηήΒχϋραϊ║ΜήΒπήΒψήΑΒAzureADήΓΤϊ╜┐ύΦρήΒβήΓΜήΒΥήΒρήΒπήΑΒήΓΙήΓΛήΓ╗ήΓφήΔξήΓλήΒςήΓ╖ήΔ│ήΓ░ήΔτήΓ╡ήΓνήΔ│ήΓςήΔ│ήΓΤίχθύΠ╛ήΒπήΒΞήΓΜήΒΥήΒρήΓΤίφοήΒ│ήΒ╛ήΒΩήΒθήΑΓήΒ╛ήΒθήΑΒήΔΣήΓ╣ήΔψήΔ╝ήΔΚύχκύΡΗήΓ╜ήΔΧήΔΙήΓΤίΙσύΦρήΒβήΓΜίι┤ίΡΙήΒρόψΦήΒ╣ήΒοήΑΒϋς░ήΒΝήΒΕήΒνήΑΒήΒσήΒΥήΒΜήΓΚήΓλήΓψήΓ╗ήΓ╣ήΒΩήΒθήΒΜήΒρήΒΕήΒΗόΔΖίι▒ήΓΤύχκύΡΗήΒπήΒΞήΓΜήΒρήΒΕήΒΗύΓ╣ήΒΝήΔκήΔςήΔΔήΔΙήΒΝόΝβήΒΤήΓΚήΓΝήΒοήΒΕήΒ╛ήΒΩήΒθήΒΝήΑΒManageEngineήΒΝόΠΡϊ╛δήΒβήΓΜύδμόθ╗ήΔΕήΔ╝ήΔτήΑΝADAudit PlusήΑΞήΒπήΒψήΑΒήΓψήΔσήΓοήΔΚ(AzureAD)┬ι+┬ιήΓςήΔ│ήΔΩήΔυήΔθήΓ╣(Active Directory)┬ιήΒχήΓλήΓψήΓ╗ήΓ╣ήΔφήΓ░ήΓΤϊ╕ΑήΒνήΒχWebήΓ│ήΔ│ήΓ╜ήΔ╝ήΔτήΒτήΒοϊ╕ΑίΖΔύχκύΡΗήΒβήΓΜήΒΥήΒρήΒΝίΠψϋΔ╜ήΒπήΒβήΑΓ

έΨι ήΑΝADAudit PlusήΑΞήΒρήΒψΎ╝θ

Active DirectoryήΒχήΔφήΓ░ήΓΤήΔςήΓλήΔτήΓ┐ήΓνήΔιήΒπίΠΟώδΗήΒΩήΒοήΑΒ200ϊ╗ξϊ╕ΛήΒχήΔυήΔζήΔ╝ήΔΙήΒπίΠψϋοΨίΝΨήΑΒήΒΛήΓΙήΒ│ήΓλήΔσήΔ╝ήΔΙώΑγύθξήΒςήΒσήΓΤϋκΝήΒΗWebήΔβήΔ╝ήΓ╣ήΒχήΓςήΔ│ήΔΩήΔυήΔθήΓ╣ίηΜήΓ╜ήΔΧήΔΙήΓοήΓπήΓλήΒπήΒβήΑΓWindowsήΔΚήΔκήΓνήΔ│ϊ╕ΛήΒπύχκύΡΗήΒΧήΓΝήΒοήΒΕήΓΜήΑΒήΔΚήΔκήΓνήΔ│ήΓ│ήΔ│ήΔΙήΔφήΔ╝ήΔσήΔ╝Ύ╝ΠήΔΧήΓκήΓνήΔτήΓ╡ήΔ╝ήΔΡήΔ╝Ύ╝ΠήΔκήΔ│ήΔΡήΔ╝ήΓ╡ήΔ╝ήΔΡήΔ╝Ύ╝ΠPCήΒςήΒσήΒχITήΔςήΓ╜ήΔ╝ήΓ╣ήΑΒήΒΛήΓΙήΒ│ήΔοήΔ╝ήΓ╢ήΔ╝Ύ╝ΠήΓ░ήΔτήΔ╝ήΔΩΎ╝ΠήΔζήΔςήΓ╖ήΔ╝ήΒςήΒσήΒχήΓςήΔΨήΓ╕ήΓπήΓψήΔΙόΔΖίι▒ήΒΜήΓΚήΑΒύ░κίΞαήΒτύδμόθ╗ήΔυήΔζήΔ╝ήΔΙήΓΤϊ╜εόΙΡήΒΩήΒ╛ήΒβήΑΓ

ADAudit PlusήΒτήΒνήΒΕήΒοϋσ│ήΒΩήΒΠύθξήΓΛήΒθήΒΕήΑΒϊ╕Αί║οϊ╜┐ήΒμήΒοήΒ┐ήΒθήΒΕήΒρήΒΕήΒΗόΨ╣ήΒψήΑΒήΒεήΒ▓ϊ╗ξϊ╕ΜήΒχURLήΒτήΓλήΓψήΓ╗ήΓ╣ήΒΠήΒιήΒΧήΒΕήΑΓ

ήΑΡADAudit PlusήΒχϋμ╜ίΥΒήΔγήΔ╝ήΓ╕ήΑΣ

https://www.manageengine.jp/products/ADAudit_Plus/

ήΑΡADAudit PlusήΒχήΔΑήΓοήΔ│ήΔφήΔ╝ήΔΚήΔγήΔ╝ήΓ╕ήΑΣ

https://www.manageengine.jp/products/ADAudit_Plus/download.html

>> ύυυ3ίδη Azure ADήΒχίΙσύΦρώΨΜίπΜ

έΨ╝έΨ╝ ώΒΟίΟ╗ϋραϊ║ΜήΒψήΒΥήΒκήΓΚ έΨ╝έΨ╝

ήΑΡMicrosoftήΒχMVPϋπμϋςυΎ╝ΒAzureADήΒχϋβΟήΒχί╖╗ήΑΣύυυ1ίδη AzureADήΓΤίΙσύΦρήΒβήΓΜόΕΠίΣ│

έΨ╝έΨ╝ ίΙξήΓ╖ήΔςήΔ╝ήΓ║ήΒχήΔΨήΔφήΓ░ϋραϊ║ΜήΓΓήΔΒήΓπήΔΔήΓψΎ╝Β έΨ╝έΨ╝

ήΑΡMicrosoftήΒχMVPϋπμϋςυΎ╝ΒActive DirectoryήΒχήΔΠήΓοήΔΕήΔ╝ϋςφόευήΑΣύυυ1ίδη Active DirectoryήΒχί┐ΖϋοΒόΑπ

ήΔΧήΓμήΔ╝ήΔΚήΔΡήΔΔήΓψήΔΧήΓσήΔ╝ήΔι

ί╜ΥήΓ╡ήΓνήΔΙήΒπόνεϋρ╝ήΒΩήΒοήΒ╗ήΒΩήΒΕήΒΥήΒρήΑΒϋραϊ║ΜήΒτήΒΩήΒοήΒ╗ήΒΩήΒΕώκΝόζΡήΒςήΒσήΒΓήΓΛήΒ╛ήΒΩήΒθήΓΚήΑΒϊ╗ξϊ╕ΜήΒχήΔΧήΓμήΔ╝ήΔΚήΔΡήΔΔήΓψήΔΧήΓσήΔ╝ήΔιήΓΙήΓΛήΒΛό░Ωϋ╗╜ήΒτήΒΛύθξήΓΚήΒδήΒΠήΒιήΒΧήΒΕήΑΓ